LDAPサーバーからユーザーを追加

LDAP 統合により Nx Witness アドミニストレーターは既存のユーザーデータベースをシステムに連携でき、既存の LDAP ドメインのユーザー名およびパスワードが維持され、インポート中に特定のユーザー役割とアクセス権を割り当てるオプションが提供されます。

セキュリティ上の理由から、VMS は LDAP パスワードを維持しません。以下の LDAP サーバーを使用できます。

-

Microsoft Active Directory

-

Open LDAP サーバー

-

JumpCloud

LDAP ユーザーは Nx Witness で有効化されると、LDAPドメインのユーザー名とパスワードを使用して Nx Witness にログインできます。

ただし、ユーザー権限レベルはインポートされません。

すべての LDAP ユーザーに対して、Nx Witness で目的の権限構造を定義および割り当てる必要があります。

Nx Witness アドミニストレーターは定義されると、他の LDAP ユーザーを取得し、それらユーザーの LDAP を設定できます。(LDAP ユーザーはオーナー役割にインポートできないので注意してください。)

Nx Witness メディアサーバーは 10 分ごとに LDAP/AD サーバーとの同期を試み、それらへの変更が VMS システムに反映されるようにします。

重要 : LDAP サーバーを使用できない場合、LDAP ユーザーはログインできません。

重要 : LDAP サーバーを使用できない場合、LDAP ユーザーはログインできません。

LDAP 統合の設定

ユーザーをインポートし、Nx Witness への接続を許可するには、Nx Witness と企業 LDAP サーバーの間で接続を確立する必要があります。

LDAP サーバーはメディアサーバーが存在する LAN の一部である必要はありませんが、LAN または WAN を介してメディアサーバーで利用可能でなければなりません。

この統合は、ネットワークアドミニストレーターが行うか、ネットワークアドミニストレーターと協力して行う必要があります。

SSL を介して LDAP を使用するには、おそらく証書を変更するか、証書を LDAP サーバーまたはメディアサーバーにインストールする必要があります。

注意 : LDAP の統合を設定する際は、ドメインの基本識別名(DN=Distinguished Name)を検索基準として指定できませんが、基本 DN の下に組織単位(OU=

注意 : LDAP の統合を設定する際は、ドメインの基本識別名(DN=Distinguished Name)を検索基準として指定できませんが、基本 DN の下に組織単位(OU=

Oganizational Unit)を指定できます。

これは、OU メンバーシップでフィルタリングはできないが、グループメンバーシップでフィルタンリングできるためです。

指定されたグループのメンバーであるすべてのユーザーを取得するには、memberOf 属性でフィルタリングします。

例えば、memberOf=CN=Security ユーザー、CN=ユーザー、DC=DOMAIN、DC=LOCAL 等があります。

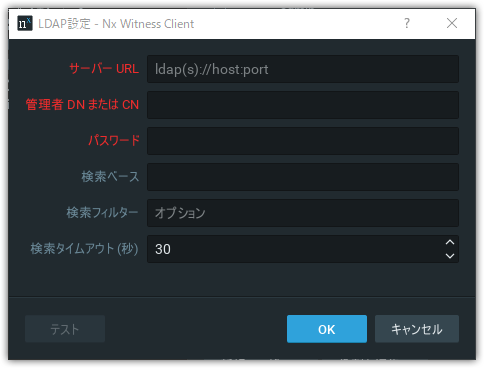

- [システムアドミニレーション] から、[ユーザー] タブに移動し、[LDAP 設定] をクリックします。

-

以下の情報を入力します。(必要に応じて、ネットワークアドミニストレーターに相談してください。)

-

サーバー URL または IP アドレス

-

アドミニストレーター DN または ON

-

パスワード

-

検索ベース

-

検索フィルター

デフォルトでない場合、LDAP ポートも必要になる可能性があります。(例えば、ldap://ldapserverUrl:port or ldap://IP:port)検索フィルターはオプションで、サーバー側でユーザーをフィルタリングするのに使用されます。(特別な LDAP 構文が必要になります。)

以下の例では、最も簡単なフィルターを示しています。

重要 : サーバーの URL を使用する場合、完全に指定されたドメイン名(FQDN = Fully Qualified Domain name)である必要があり、絶対ドメイン名と呼ばれることもあります。

重要 : サーバーの URL を使用する場合、完全に指定されたドメイン名(FQDN = Fully Qualified Domain name)である必要があり、絶対ドメイン名と呼ばれることもあります。

-

-

[テスト]をクリックします。テストが成功した場合、サーバーは検出されたLDAPユーザーの数を戻します。([検索フィルター]が事前に適用されます。)

LDAP サーバーからユーザーをインポート

LDAP 統合が完了すると、LDAP ユーザーを Nx Witness にインポートできます。

- [システムアドミニレーション] > [ユーザー]タブを開き、[LDAP よりユーザー登録]をクリックします。サーバー上で検出された LDAP ユーザーが一覧表示されます。

-

必要に応じて [検索] フィルターを使用して、インポートするユーザーを選択します。

-

必要に応じて、LDAP ユーザーを有効化または無効化し(「ユーザーの有効化/無効化」を参照。)、適切なユーザー役割を割り当てます。(「ユーザー設定の変更」を参照。)

注意: ウェブクライアントにログインするには、LDAP ユーザーはデスクトップクライアントに正常に一度ログインする必要があります。